De 7 fases die cybercriminelen doorlopen bij een aanval

Bij een cyberaanval doorlopen cybercriminelen zeven fasen, die onder te verdelen zijn in drie categorieën.

Bij een cyberaanval doorlopen cybercriminelen zeven fasen, die onder te verdelen zijn in drie categorieën: voorbereiding, binnendringen, en uitvoering. In dit blogartikel nemen we deze fases met je door.

Bekijk de video versie van dit blog

Voorbereiding

Fase 1: Reconnaissance (verkenning)

De aanvallers starten met het verzamelen van informatie, waarvoor ze diverse tools tot hun beschikking hebben. Zo gebruiken ze bijvoorbeeld LinkedIn om te zien wie er in een bedrijf werken en hoe de organisatiestructuur in elkaar zit. Ook de sociale media profielen van werknemers kunnen veel onthullen. Verder onderzoeken aanvallers de technische infrastructuur van een organisatie, waarbij het relatief eenvoudig is om te achterhalen welke systemen in gebruik zijn en welke software wordt toegepast.

In gevallen waarin een bedrijf niet specifiek wordt getarget, focussen aanvallers zich hoofdzakelijk op bekende kwetsbaarheden en identificeren ze organisaties die daar gevoelig voor zijn. Dit kan bijvoorbeeld door het scannen van lijsten met e-mailadressen; als die van jouw bedrijf daarop staan, kun je mogelijkerwijs doelwit worden van phishing aanvallen. Aanvallers richten zich op de zogenaamd ‘laaghangend fruit’, waardoor het van cruciaal belang is om betere beschermingsmaatregelen te treffen dan andere bedrijven in jouw sector.

Fase 2: Weaponization (bewapening)

Aanvallers identificeren vervolgens de benodigde middelen om toegang te verkrijgen. Dit kan via kwetsbaarheden in software, phishing-aanvallen, of andere technieken om schadelijke software in het systeem te brengen. Ze geven de voorkeur aan methoden die geen interactie van een medewerker vereisen, zoals het uitbuiten van een niet-geüpdatete web- of e-mailserver.

Binnendringen

Fase 3: Delivery (aflevering)

Zodra de aanvallers inzichtelijk hebben wat de targets zijn en welke wapens daarvoor nodig zijn, gaan ze over op het binnendringen. Dit kan gebeuren via een phishing mail, maar in sommige gevallen maken aanvallers gebruik van een exploit. Via een vulnerability hebben ze meestal geen medewerker nodig om de malware te installeren.

Fase 4: Exploitation (uitvoering van de aanval)

In deze fase benutten aanvallers de kwetsbaarheden die ze eerder hebben geïdentificeerd om dieper in het netwerk van hun doelwit door te dringen en hun doelstellingen te verwezenlijken. Ze kunnen bijvoorbeeld netwerkscans uitvoeren of trachten wachtwoorden te onderscheppen.

Fase 5: Installation (permanent aanwezig zijn)

Eenmaal binnengedrongen, streven de aanvallers ernaar om zich op zo’n manier in het systeem te nestelen dat het voor de organisatie moeilijk wordt om ze te verwijderen. Als slechts één pc geïnfecteerd raakt en dit wordt ontdekt en vervolgens hersteld, verliezen de aanvallers hun toegangspunt. Daarom mikken ze erop om permanent toegang te verkrijgen door op meerdere systemen kwaadaardige software te installeren. Dit stelt hen in staat de aanval op elk gewenst moment te hervatten. Het doel is om zoveel mogelijk systemen te voorzien van malware en achterdeurtjes te creëren, zodat ze, zelfs na ontdekking op het ene systeem, via een ander systeem hun aanval kunnen voortzetten.

Uitvoeren

Fase 6: Command and Control (in controle zijn van de besmette systemen)

Cybercriminelen zetten in deze fase een command and control infrastructuur op. Hierdoor kunnen ze de besmette systemen beheren en controleren, instructies naar malware sturen en gegevens exfiltreren. Dit is een cruciaal voor aanvallers voor het behouden van controle over de aangetaste omgeving.

Fase 7: Actions on Objectives (doelen behalen)

In deze laatste fase realiseren cybercriminelen hun specifieke doelstellingen. Dit kan variëren van het stelen van gevoelige informatie tot het verstoren van de bedrijfsvoering, het eisen van losgeld, of andere schadelijke activiteiten die overeenkomen met hun intenties. In deze fase kan het gebeuren dat gebruikers plotseling een notificatie op hun scherm zien verschijnen of dat bestanden worden gecodeerd. De aanvallers maken zich in dit stadium vaak openlijk kenbaar.

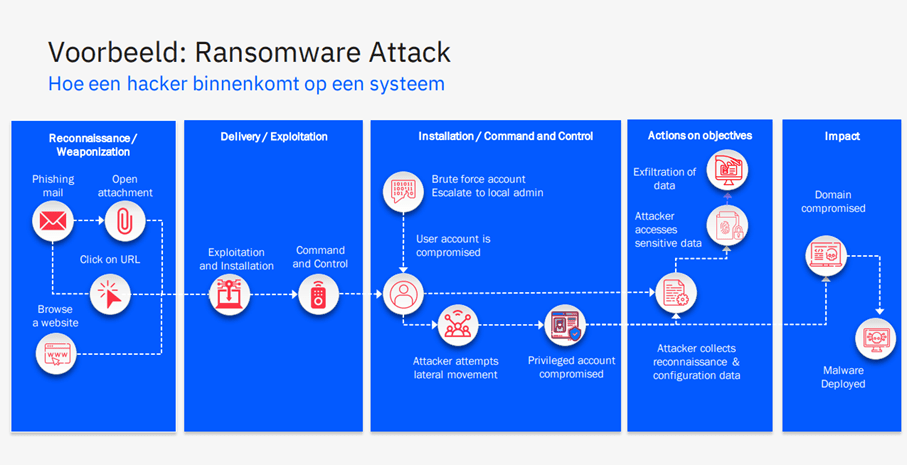

Zie hieronder het voorbeeld van hoe een hacker binnenkomt op een systeem

Webinar

De inhoud van dit blog is afkomstig uit het webinar Lessons learned van een ransomware aanval. Klik hier om het volledige webinar terug te kijken of de slides te openen.

Heb je een vraag?

Onze specialisten hebben een antwoord